CYBER SECURITE

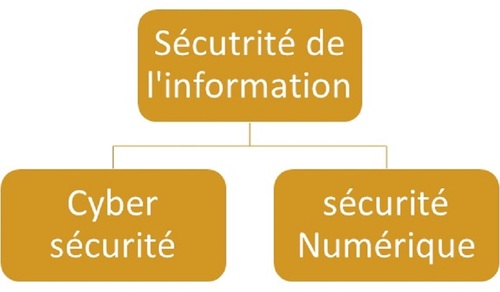

La cyber sécurité est un ensemble d'actions sur les personnes, les technologies et les processus contre les cyberattaques. La Cyber sécurité, comme la sécurité numérique, est une branche de la sécurité de l'information, souvent confondue comme étant la même chose, mais cet article aura également pour but d’expliquer leur différence.

La sécurité de l'information vise à gérer et à garantir la protection des données, qu'elles soient physiques ou numériques. Dans cet aspect, la compréhension entre les trois devient plus claire, car la sécurité numérique prend en charge les données numériques et la Cyber-sécurité protège et empêche les cyberattaques.

Généralement, une solution ne survient qu'en raison d'un problème, et dans le cas de la cybersécurité, c’est la même chose. C'est une réponse à un problème majeur : les cyberattaques.

Cyberattaque

Les attaques sont des actions entreprises par des criminels, qui profitent des vulnérabilités du réseau pour attaquer et voler des données. Des données importantes qui, en cas de vol, entraîneront d'énormes pertes pour votre entreprise.

Une façon de vérifier la statique liée aux cyberattaques est d'accéder au site : securelist.com

Note: Les statistiques présentées sur cette page sont basées sur les verdicts de détection des produits Kaspersky reçus des utilisateurs qui ont consenti à fournir des données statistiques.

C'est pourquoi il est si important que vous sachiez quels sont les types d'attaques et comment les prévenir.

Voyons quelques types d'attaques:

- Virus

Un virus est un programme ou un morceau de code utilisé pour endommager votre ordinateur, corrompre des fichiers système et détruire des données. Le virus est inactif sur la machine jusqu'à ce qu'il soit exécuté, c'est-à-dire que le programme infecté soit exécuté. À partir de là, il peut infecter d'autres ordinateurs du réseau, voler des mots de passe et des données, corrompre des fichiers, transférer du spam vers des contacts de messagerie ou même contrôler l'ordinateur.

- Vers

Ils sont plus anciens que le virus, ils sont devenus à la mode à la fin des années 90 et pendant près d'une décennie, ils sont arrivés en pièces jointes. Une personne ouvre un e-mail et toute l'entreprise est infectée en peu de temps. Ce qui le rend si dévastateur, c'est sa capacité à se propager sans action de l'utilisateur final. Les virus, en revanche, nécessitent qu'un utilisateur final le démarre au moins.

- Adware

La stratégie consiste à tenter d'exposer l'utilisateur final à des publicités indésirables et potentiellement malveillantes. Un programme publicitaire courant peut rediriger les recherches du navigateur d'un utilisateur vers des pages Web similaires à d'autres promotions de produits. Ce type d'attaque vise à obtenir des informations sensibles sur l'utilisateur, à savoir l'emplacement, les détails du mot de passe d'accès (mots de passe) et les adresses IP des ordinateurs ou des e-mails.

- Le rançonnage

Également connu sous le nom de « pirate de l'air numérique », Ransomware est un logiciel qui s'installe sur votre machine, crypte les données système après l'installation et empêche les utilisateurs d'y accéder. Après cela, il demande une rançon pour l'entreprise, généralement effectuée en bitcoin, qui est une crypto-monnaie. Une perte énorme pour l'entreprise qui subit ce type d'attaque.

- Cheval de Troie

Il s'agit d'un malware qui se cache dans des programmes qui semblent inoffensifs ou tente de tromper l'utilisateur pour qu'il l'installe. Ce type de malware ne multiplie pas et n'infecte pas les autres fichiers, il est caché par la collecte d'informations ou la configuration de failles de sécurité du système. De plus, l'infection peut contrôler l'ordinateur et bloquer l'accès de l'utilisateur à celui-ci.

- Logiciel espion

Il s'agit d'un logiciel d'espionnage pratiquement invisible qui fonctionne en arrière-plan, inaperçu, lors de la collecte de données ou de l'accès à distance du pirate. C'est l'un des malwares les plus dangereux, car il n'endommage pas seulement l'appareil, mais cherche également l'identité personnelle de l'utilisateur. Lors d'une attaque de pirate, les logiciels espions sont utilisés pour collecter des informations financières, telles que les mots de passe, les comptes bancaires et les données de carte de crédit. Habituellement, l'espion est fourni dans un logiciel ou lors d'un téléchargement à partir de sites Web, par exemple lors du téléchargement de films et de musique.

La valeur de l’information

Avez-vous constaté toutes ces différents d’attaques ? Et ce n'est qu'une infime partie par rapport aux nombreux existants. Imaginez maintenant cette légion d'attaquants, avec ces multiples programmes malveillants, essayant de voler les données de votre entreprise? Auriez-vous des pertes ? Combien valent les informations ?

Il y a une fausse idée selon de nombreuses personnes, y compris les petites et moyennes entreprises, qui ne connaissent pas ou minimisent la valeur des informations. Beaucoup croient que seules les grandes entreprises sont ciblées par des pirates, qui recherchent des opportunités d'obtenir des informations pratiques.

Et c'est exactement là que réside la grande erreur : les pirates recherchent des informations ! Peu importe qu'ils appartiennent à de grandes ou petites entreprises, ils saisissent les opportunités, volent les données et les informations. De telles opportunités se trouvent dans les failles du système.

Vos informations sont précieuses et extrêmement importantes, ce sont les données des employés, des clients et les données de l'organisation elle-même qui peuvent tomber entre de mauvaises mains.

Ces données sont essentielles pour votre entreprise, non seulement dans la fonctionnalité de l'entreprise, mais peuvent également générer des responsabilités légales que vous devez connaître. Nous avons un bon exemple dans les numéros de carte de crédit, parfois stockés dans les bases de données de l'entreprise.

Le fait de ne pas protéger ces données peut vous exposer à des poursuites judiciaires par les personnes touchées par la fuite. Sans parler des dommages à votre réputation.

Le meilleur moyen est la Prévention

Nous devons être conscients que les cyberattaques sont présentes et que toutes les entreprises sont des cibles. Dans ce contexte, la prévention est le meilleur moyen.

Imaginez que vous soyez au courant d'une épidémie de dengue. De nombreuses personnes proches de vous tombent malades et souffrent de la maladie. Vous savez qu'il existe des (points focaux) foyers où le moustique peut se reproduire et s'installer dans votre maison, des lieux d'eau stagnante, des endroits humides. Vous avez reçu des conseils sur la façon de vous prévenir, mais vous l'avez ignoré parce que vous n'aviez aucun symptôme, alors soyez assuré. Vous pouvez l'empêcher, mais vous avez choisi de la guérir, d'attendre que la maladie vienne, avec elle la fièvre, la douleur et tous les inconvénients d'être malade. Perdre des jours de travail, du temps d'étude, des activités et par conséquent de l'argent.

Pensez maintenant à votre entreprise. Combien valent vos informations ? Votre réputation ? Et votre relation avec les clients ? C'est exactement ce dont nous parlons en matière de cybersécurité.

C'est pourquoi la prévention est le meilleur moyen car de nombreuses entreprises ne voient les risques et leur ampleur qu'après avoir déjà été touchées.

Quelques conseils pour protéger votre entreprise :

- Créer une politique de sécurité.

- Préparez un document détaillé avec les aspects les plus importants pour la routine de votre entreprise. Une astuce consiste à utiliser ISO / IEC 17799 comme norme de base sur le concept de sécurité de l'information.

- Soyez proactif et prévenez les attaques

Vous pouvez prendre certaines mesures pour empêcher les attaques sur votre réseau. Nous appelons cela des couches de sécurité.

- Pare-feu

Le pare-feu a pour but de protéger votre réseau contre les attaques externes. Il est en bordure et à la fin du réseau, empêchant tous les IPS non autorisés d'entrer.

- IDS / IPS (Système de détection d'intrusion/ système de prévention d'intrusion)

Ces deux systèmes complètent le travail du pare-feu. L'IDS identifie tous les types d'activités étranges et inhabituelles sur le réseau. Par exemple: un téléchargement excessif de fichiers, après cela, il envoie ces informations d'alerte à IPS qui prendra les actions de blocage de l'IP qui fait ce type de téléchargement excessif.

- Filtre Web

Toutes les attaques ne sont pas externes, en fait, de nombreuses attaques proviennent de votre réseau. Le rôle du filtre Web est de protéger ceux qui sont au sein de votre réseau : les ordinateurs, les utilisateurs qui ont un accès autorisé pour travailler au sein de votre réseau. Parce qu'ils peuvent apporter des vulnérabilités aux attaques.

Le filtre Web gère ce qui peut ou ne peut pas être consulté par vos machines ou les utilisateurs qui font partie de votre réseau. Avec cet outil, vous pouvez appliquer la politique de sécurité pour les employés, tels que les sites accessibles ou non.

- VPN and Voucher

En plus des utilisateurs connectés à leur réseau dans l'espace physique, de nombreuses entreprises ont un accès à distance, le directeur qui accède aux données de l'entreprise via son ordinateur portable à domicile, accède aux données et effectue des transactions dans l'entreprise. Pour que cet accès soit sécurisé, il est nécessaire de créer le VPN, qui est essentiellement un tunnel sécurisé entre l'utilisateur de l'extérieur autorisé à accéder à ce qui se trouve à l'intérieur du réseau.

Il est important d'utiliser cet outil pour surveiller les visiteurs du réseau, les personnes qui participeront à une réunion ou à une conférence et pour les utilisateurs qui accèdent au réseau Wi-Fi, si l'entreprise a la même politique d'autorisation d'accès.

- Antivirus

Certaines attaques sont des logiciels qui s'installent sur les machines réseaux des utilisateurs pour collecter des données. Le virus est un logiciel beaucoup plus puissant que ces attaques. La fonction de l'antivirus est de protéger votre machine de ces virus.

- Sauvegarde

Il s'agit d'une copie de toutes les données de l'entreprise qui permettra à l'entreprise de survivre en cas d'attaque. Et cela doit être fait régulièrement.

- Avoir un bon plan d'action

Il est essentiel d'avoir un plan d'action à déclencher en cas d'incident. En plus d'éduquer, il faut identifier les employés et les systèmes les plus sujets aux attaques.

Créez et appliquez une politique de sensibilisation aux employés de l'entreprise.

- Comptez sur un expert

Si l'employé interne doit partager son temps entre les tâches de routine et la sécurité de l'entreprise, le scénario se complique. L'idéal est d'avoir une aide et un soutien spécialisés pour votre entreprise.

Nous espérons que vous comprenez un peu mieux la cybersécurité et son importance. Et que le meilleur moyen est la prévention. Pour toute question, nous restons à votre écoute.

Les formations

KAÏNA-COM dispose d'une solution complète pour vous prémunir de tous dangers d’attaques malveillantes.

Nos experts sont à même de s’adapter à votre environnement et détecter vos failles.

Afin d'en savoir plus sur la Cyber Sécurité,  vous propose deux formations sur le sujet :

vous propose deux formations sur le sujet :

Pour toute demande d’information complémentaire ou devis, a merci de nous contacter :